O COBIT® foi criado nos EUA por uma instituição sem fins lucrativos denominada ISACA. Atualmente, é o ITGI, antiga ISACF, órgão criado pela própria ISACA, o responsável por garantir a evolução do modelo COBIT. Em 1996 o COBIT 1 era voltado à Auditoria, em 1998 o COBIT 2 era voltado a controles, em 2000 o COBIT 3 era voltado à Gestão, utilizando ITIL e PMBOK, O COBIT 4 (2005/7) IT, o COBIT 5 (2012), Governança corporativa, o COBIT 2019 está focado em Informação e tecnologia (I&T) onde A EGIT (Governança Corporativa de Informação e Tecnologia) está preocupada com as três entregas de valor:

Otimização de recursos

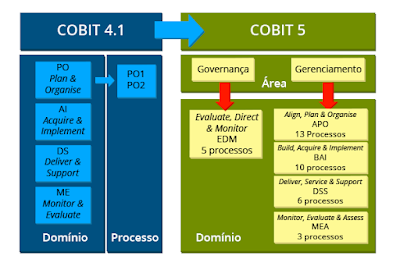

Do COBIT 4 para o COBIT 5, Houve as seguintes mudanças:

Fonte da FIGURA: Fundação Bradesco – Escola Virtual, Curso de COBIT

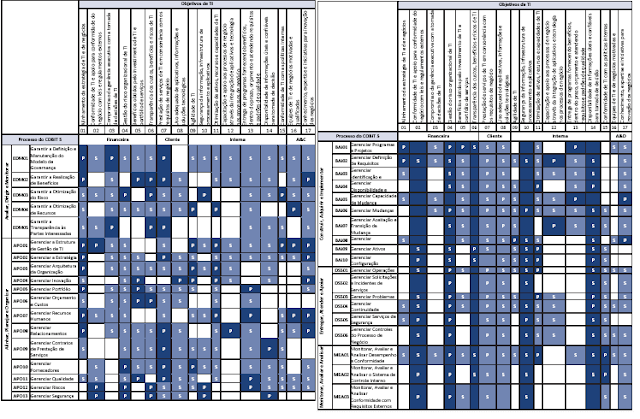

Os nomes dos domínios foram escolhidos em consonância com as designações dessas áreas principais, e usam mais verbos para descrevê-las. No COBIT, temos o domínio de Governança que dentro de cada processo são definidas práticas para Avaliar, Dirigir e Monitorar com 5 processos, os quais são executados para se cumprir as 3 entregas de valor (realização de benefícios, otimização de recursos, otimização de riscos) mais, Garantir as configurações e manutenção da estrutura de governança e Garantir transparência para as partes interessadas. Os outros 4 Domínios seguem em consonância com as áreas responsáveis da Gestão que é Planejar, Construir, Executar e Monitorar, oferecendo cobertura de TI de ponta a ponta, sendo os 4 domínios de Gestão:

Alinhar, Planejar e Organizar (13 Processos)

Construir, adquirir e implementar (10 Processos)

Entregar, Serviços e Suporte (6 Processos)

Monitorar, Avaliar e Analisar (3 Processos)

DOMÍNIOS DO COBIT 5

Avaliar, dirigir, monitorar – 5 PROCESSOS

Garantir as configurações e manutenção da estrutura de governança

Garantir entrega de benefícios

Garantir Otimização de riscos

Garantir otimização de recursos

Garantir transparência para as partes interessadas

Alinhar, Planejar, Organizar – 13 PROCESSOS

Gerenciar a estrutura de gestão de TIGerenciar estratégias

Gerenciar a arquitetura da organização

Gerenciar inovação

Gerenciar portfólio

Gerenciar orçamento e custos

Gerenciar recursos humanos

Gerenciar relacionamentos

Gerenciar níveis de acordo de serviços

Gerenciar fornecedores

Gerenciar qualidade

Gerenciar riscos

Gerenciar segurança

Construir, Adquirir, implementar – 10 PROCESSOS

Gerenciar programas e projetos

Gerenciar definição de regulamentos

Gerenciar identificações e construção de soluções

Gerenciar disponibilidade e capacidade

Gerenciar mudanças organizacionais

Gerenciar mudanças

Gerenciar aceitação e transição de mudança

Gerenciar conhecimento

Gerenciar ativos

Gerenciar configuração

Entregar Serviços e Suporte – 6 PROCESSOS

Gerenciar Operações

Gerenciar serviços de requisição e incidentes

Gerenciar problemas

Gerenciar continuidade

Gerenciar segurança de serviços

Gerenciar controles de processos de negócios

Monitorar, Avaliar e Analisar – 3 PROCESSOS

Monitorar, avaliar e analisar desempenho e conformidade

Monitorar, avaliar e analisar o sistema de controle externo

Monitorar, avaliar conformidade com requisitos externos

TOTAL DE PROCESSOS DOS 5 DOMÍNIOS: 37 PROCESSOS

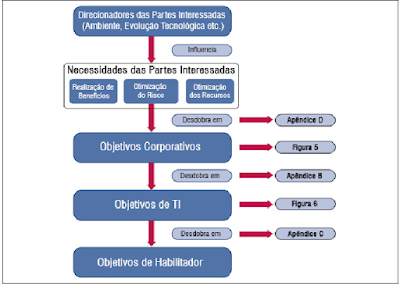

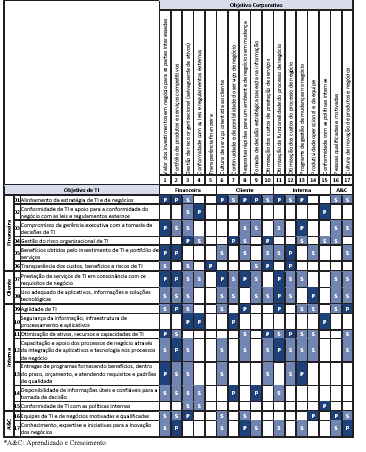

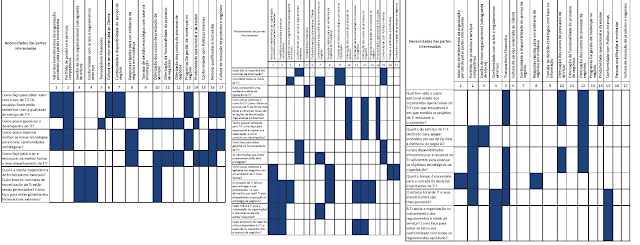

CASCATA DE OBJETIVOS

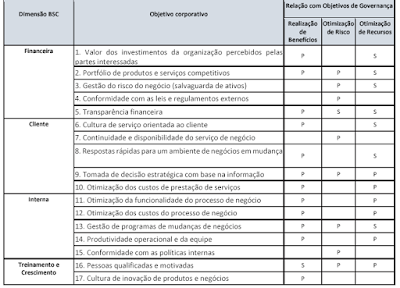

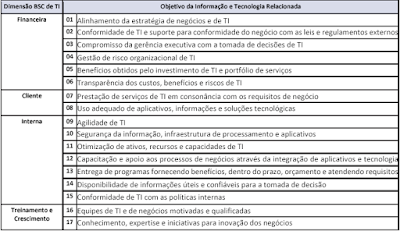

A cascata de objetivos do COBIT 5 é o mecanismo de tradução das necessidades das partes interessadas em objetivos corporativos específicos, personalizados, exequíveis, objetivos de TI e metas de habilitador.

Figura 5

Na figura a seguIr mostra-se o relacionamento do ITIL com o COBIT, com o PMBOK e a Norma ISO 27001, que é uma norma para prover um modelo para estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um Sistema de Gestão de Segurança da Informação (SGSI).

Veja também:

TGA (TEORIA GERAL DA ADMINISTRAÇÃO)

A Cibernetica dentro das organizações (Continuação da TGA)

A Informática e a Administração como parceiros